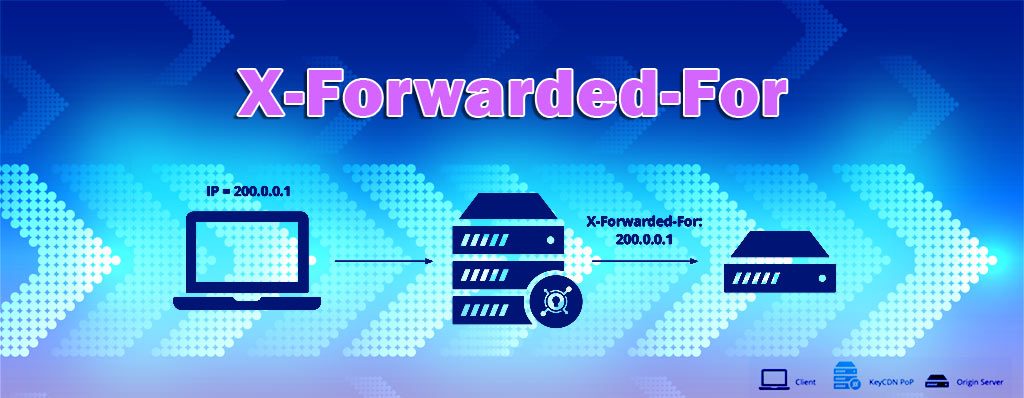

اگر صفحه ورودی کورکورانه قابل اعتماد باشد، اتفاقی همچون تصویر زیر رقم می خورد که در اینجا مثالی از نحوه ظاهر آن آمده است:

در این حالت، کلاینت یک درخواست اولیه را برای ما ارسال می کند که قبلاً شامل یک هدر X-Forwarded-For با مقدار 1.1.1.1 است. این میتواند آدرس داخلی واقعی مشتری باشد که توسط پروکسی سرور مربوط به کلاینت اضافه شده است، یا میتواند تلاشی از سوی مشتری برای گیج کردن سرور در مورد IP مشتری باشد. تشخیص تفاوت برای ما غیرممکن است، بنابراین باید این را نادیده بگیریم و آدرس مشتری را که زیرساخت ما می بیند (28.178.124.142) به عنوان IP منبع واقعی در نظر بگیریم.

یکی از راههای به دست آوردن کنترل روی هدر X-Forwarded-For، درگیر کردن یک پراکسی معکوس قابل اعتماد و غیرفعال کردن دسترسی مستقیم در سطح شبکه به سرور باطن و سایر پراکسیها /سرورها /بالانسکنندههای بار از طریق آن پراکسی است. برای توسعه دهندگان API، معمولاً توسط یک دروازه API مدیریت می شود، اما می تواند یک CDN مانند Fastly ،Squid Proxy ،Cloudflare و غیره نیز باشد.

به طور کلی، هرچه در هدر به سمت چپ تر نگاه کنید، فضای بیشتری برای اشتباهات وجود دارد، زیرا سرورهای بیشتری وجود دارند که ممکن است به اشتباه پیکربندی شده باشند و هر چیزی که از سمت چپ ترین پروکسی که کنترل می کنید می آید باید با شک و تردید برخورد شود.

برای بررسی ادامه مقاله به لینک زیر مراجعه کنید:

منبع : پروتکل X-Forwarded-For چیست

ماژول و کارت

ماژول و کارت

قابلیت ROI در دوربین های مداربسته چیست؟

قابلیت ROI در دوربین های مداربسته چیست؟

خرید هارد سرور

خرید هارد سرور

روتر برد میکروتیک

روتر برد میکروتیک

ماژول فیبر نوری میکروتیک XQ+31LC10D

ماژول فیبر نوری میکروتیک XQ+31LC10D

قیمت سوئیچ سیسکو

قیمت سوئیچ سیسکو

فایروال فورتی گیت

فایروال فورتی گیت

قیمت کابل شبکه

قیمت کابل شبکه

دستگاه ان وی آر 4 کانال جوویژن JVS-ND7004-PD01

دستگاه ان وی آر 4 کانال جوویژن JVS-ND7004-PD01

خرید سرور اچ پی DL380 G10 Plus

خرید سرور اچ پی DL380 G10 Plus

روتر اکسس پوینت میکروتیک hAP ax lite LTE6

روتر اکسس پوینت میکروتیک hAP ax lite LTE6

راهنمای خرید کابل شبکه نگزنس

راهنمای خرید کابل شبکه نگزنس

سوئیچ سیسکو سری 3560G

سوئیچ سیسکو سری 3560G

سوئیچ سیسکو 8 پورت

سوئیچ سیسکو 8 پورت

سوئیچ سیسکو سری C1000

سوئیچ سیسکو سری C1000

خرید سرور HP

خرید سرور HP

خرید آنتن میکروتیک

خرید آنتن میکروتیک

رم hp

رم hp

فایروال فورتی نت FortiMail FML400F

فایروال فورتی نت FortiMail FML400F

ریست کردن سوئیچ سیسکو

ریست کردن سوئیچ سیسکو سوئیچ سیسکو CBS350-24XS

سوئیچ سیسکو CBS350-24XS cash raid سرور

cash raid سرور کارت ماژول سیسکو C9500-NM-2Q

کارت ماژول سیسکو C9500-NM-2Q ماژول فیبر نوری

ماژول فیبر نوری سوئیچ سیسکو 24 پورت PoE

سوئیچ سیسکو 24 پورت PoE رک HPA ایستاده 32 یونیت عمق 80

رک HPA ایستاده 32 یونیت عمق 80 روتر میکروتیک

روتر میکروتیک پچ کورد چیست و چه کاربردی دارد؟

پچ کورد چیست و چه کاربردی دارد؟ سوئیچ سیسکو WS-C3850-48T-L

سوئیچ سیسکو WS-C3850-48T-L